So beheben Sie Heap-Inspektion in Fortify Source Code Analyzer Berichten

Viele Organisationen verwenden statische Code-Analysatoren wie Fortify Source Code Analyzer, um Sicherheitslücken in Anwendungen zu finden. Für viele Entwickler werden Berichte von Fortify Source Code Analyzer jedoch als zusätzlicher Arbeitsaufwand angesehen, da sie Schwachstellen (sowohl echte als auch falsch positive) aufdecken, während sie keine Lösung bieten, um deren Behebung voranzutreiben. Wer behebt die Schwachstellen im Bericht?

Die Sicherheitslücke bei der Heap-Inspektion ist ein Sicherheitsproblem, das auftritt, wenn vertrauliche Informationen unverschlüsselt im Maschinenspeicher gespeichert werden. Dies macht die Informationen anfällig für Angreifer, die einen Speicherauszug durchführen und die Informationen abrufen können.

Wie man die Heap-Inspektion behebt, ist möglicherweise nicht die richtige Frage. Eine bessere Frage wäre, ob die Heap-Inspektion ein sinnvoller Angriffsvektor für die Umgebung ist. Wenn ein Angreifer bereits Zugriff auf den Speicher des Prozesses hat, der das Geheimnis verarbeitet, kann zu diesem Zeitpunkt bereits eine Sicherheitsverletzung aufgetreten sein. Dennoch kann der Schutz von Geheimnissen im Speicher in hochsensiblen Umgebungen eine zusätzliche Sicherheitsebene darstellen. Abgesehen davon, dass die Speicherung von Geheimnissen nach Möglichkeit vermieden wird, z. B. durch die Verwendung von Zertifikaten zur Authentifizierung anstelle der Speicherung von Anmeldeinformationen, gibt es keine kugelsichere Möglichkeit, Geheimnisse im Speicher zu schützen. Wenn das Speichern von Geheimnissen nicht vermieden werden kann, besteht die Abhilfe im Allgemeinen darin, die Lebensdauer der Geheimnisse im Speicher zu verkürzen und den Speicher nach der Verwendung der Geheimnisse auf Null zu setzen. Zum Beispiel:

- Verwenden Sie primitive Typen wie Byte-Arrays oder Char-Arrays, bei denen der Speicher direkt überschrieben werden kann, oder verwenden Sie Typen, die zum Speichern von Geheimnissen im Speicher konzipiert sind, wie SecureString unter .NET oder GuardedString unter Java.

- Löschen Sie den vom Geheimnis belegten Speicher, nachdem es verwendet wurde.

Hier sind einige Beispiele für die Behebung von Schwachstellen bei der Heap-Inspektion:

SecureString securePassword = new SecureString();

ConsoleKeyInfo key = Console.ReadKey(true);;

do

{

key = Console.ReadKey(true);

securePassword.AppendChar(key.KeyChar);

} while (key.Key != ConsoleKey.Enter);

try

{

Login("username", securePassword);

}

finally

{

securePassword.Dispose();

}

GuardedString guardedPassword = new GuardedString(System.console().readPassword());

try

{

login("username", securePassword);

}

finally

{

guardedPassword.dispose();

}

Welche Möglichkeit gibt es, Heap-Inspektion automatisch zu beheben?

Lucent Sky AVM funktioniert ähnlich wie Fortify Source Code Analyzer und kann die genaue Position einer Sicherheitslücke bestimmen. Im Gegensatz zu SAST-Tools kann Lucent Sky AVM jedoch auch die gefundenen Schwachstellen beheben. Es generiert "Instant Fixes" - codebasierte Behebungen, die direkt in den Quellcode eingefügt werden können, um häufige Schwachstellen wie Cross-Site Scripting (XSS), SQL-Injection und Pfadmanipulation zu beheben.

Entwickler können Instant Fixes überprüfen und einzeln oder massenhaft anwenden oder Lucent Sky AVM in eine CI-Pipeline integrieren, sodass Schwachstellen automatisch überprüft, behoben und getestet werden, wenn neuer Code eingeführt wird.

Gemeinsame Verwendung von Fortify Source Code Analyzer und Lucent Sky AVM

Während SAST-Tools wie Fortify Source Code Analyzer Ihnen nur sagen, wo Schwachstellen sind, sagt Ihnen Lucent Sky AVM, wo sie sind und wie Sie sie beheben können (und erledigen das sogar für Sie, wenn Sie möchten). Die meisten SAST-Tools wurden für die Verwendung durch Sicherheitsexperten entwickelt und kalibriert, um eine große Anzahl von Ergebnissen zu finden, und verlassen sich dann auf Sicherheitsexperten, um sie fein abzustimmen, um Fehlalarme auszusortieren. Lucent Sky AVM konzentriert sich auf die Suche nach Schwachstellen, die echte Auswirkungen auf die Sicherheit der Anwendung haben, und behebt nur das, was mit Zuversicht behoben werden kann, basierend auf den von Ihnen sowie Ihren Entwicklungs- und Sicherheitsteams festgelegten Einstellungen. Erfahren Sie mehr über den Korrekturprozess von Lucent Sky AVM.

Lucent Sky AVM + Fortify Source Code Analyzer = mühelose Einhaltung

Wenn die Compliance Ihres Unternehmens die Behebung aller von Fortify Source Code Analyzer gefundenen Ergebnisse erfordert (oder Ergebnisse, die bestimmte Kriterien erfüllen, z. B. kritisch und hoch), kann Lucent Sky AVM so angepasst werden, dass dieselben Ergebnisse gefunden werden und gleichzeitig zusätzlicher funktionaler Wert bereitgestellt wird – automatisch Behebung dieser Schwachstellen.

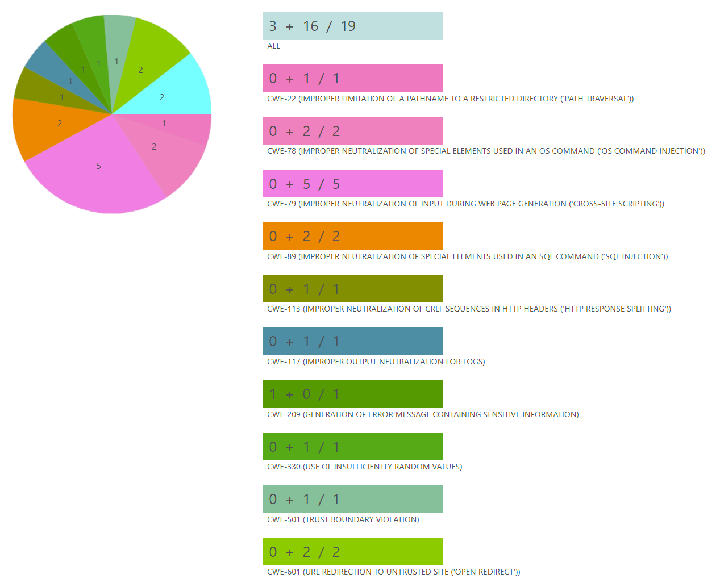

Umsetzbare Berichterstellung

Viele statische Code-Analysatoren sind für Sicherheitsexperten konzipiert und sollen von diesen verwendet werden. Das bedeutet, dass sie erfahrene Benutzer erfordern und ihre Bewertungen und Ausgaben nicht entwicklerfreundlich sind. Lucent Sky AVM bietet klare Berichte, die sich sowohl an Sicherheitsexperten als auch an Entwickler richten und sowohl Analyseergebnisse als auch Sofortkorrekturen (codebasierte Behebung häufiger Schwachstellen wie Cross-Site-Scripting und SQL-Injection) bereitstellen, die auch Nicht-Experten zur Sicherung ihres Codes verwenden können.

Für Unternehmen, die Compliance-Berichte benötigen, kann Lucent Sky Teams dabei helfen, Fortify Source Code Analyzer-Scans zu bestehen und den Lärm falsch positiver Ergebnisse zu reduzieren, während gleichzeitig der Zeit- und Arbeitsaufwand für die Sicherung einer Anwendung drastisch reduziert wird.

Laden Sie einen Vergleichsbericht zwischen Lucent Sky AVM- und SAST-Tools herunter, um den Unterschied zu erkennen.

Das Korrigieren von Heap-Inspektion in Ihrem Fortify Source Code Analyzer-Bericht kann schnell und effizient erfolgen

96% der Anwendungen weisen Schwachstellen auf – bekannte Sicherheitsrisiken, die Kriminelle ausnutzen können. Die größte Hürde bei der Implementierung eines Sicherheitsprozesses ist die tatsächliche Behebung der gefundenen Schwachstellen. Entwickler Und Sicherheitsingenieure verfügen einfach nicht über die Kapazitäten, Schwachstellen effizient zu beheben. Aus diesem Grund haben sich Hunderte von Unternehmen und Organisationen für Lucent Sky AVM entschieden, um bestehende SAST-Tools zu ersetzen oder zu ergänzen und Entwicklungsteams dabei zu helfen, Schwachstellen tatsächlich zu beheben und ihren Anwendungssicherheitsprozess zu beschleunigen.

Um mehr darüber zu erfahren, wie Lucent Sky AVM in Kombination mit Fortify Source Code Analyzer in Ihrer Umgebung eingesetzt werden kann, fordern Sie eine Demo an oder nehmen Sie Kontakt mit uns auf.

Kontaktiere uns